User Tools

Sidebar

Add this page to your book

Remove this page from your book

Table of Contents

Beveiliging

Beveiliging wordt steeds belangrijker. Aangezien PMA.core de afgelopen jaren in steeds complexere scenario’s is geïmplementeerd, zijn de beveiligingsfunctionaliteiten ook geëvolueerd.

Beveiliging omtrent bronmappen wordt op twee niveaus gerealiseerd:

Beveiligingsfunctionaliteiten die bronmappen toestaan om de inhoud te openen, zoals:

- Het configureren van openbare/geheime toetsencombinaties voor S3-middelen

- Het configureren van accountgegevens die worden gebruikt wanneer een UNC-netwerkmiddel wordt geopend

- Het voorkomen dat gebruikers toegang krijgen tot genestelde content via bronmappen waar zij geen toegang tot hebben

- Het definiëren van Toegangscontrole lijsten

De volgende paragrafen gaan dieper in op deze onderwerpen:

Beveiligde content openen

Er zijn verschillende opties, afhankelijk van het type dataopslag waar een montagepunt naar refereert.

Toegangspunten via de lokale harde schijf

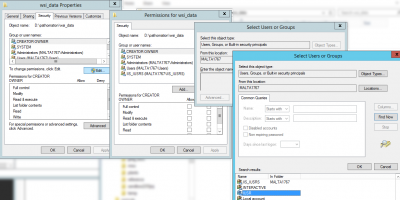

Indien u een lokale map wilt blootleggen die zich als bronmap in PMA.core op de harde schijf van de server bevindt, dient u het IIS gebruikersaccount toegangsrechten tot de map te geven via Windows Explorer:

Let erop dat, ondanks dat het dialoogvenster verschillende impersonatie-opties biedt, u deze niet kunt gebruiken in de context van een lokaal referentiepad. De impersonatie-eigenschappen zijn voorbehouden aan genetwerkte content, dus zelfs als u deze invult, probeert PMA.core dit te interpreteren als uw lokale referentie naar een netwerkpad, wat vervolgens mislukt wanneer u toegang probeert te krijgen.

Dus, wanneer er lokale paden voor harde schijven worden gedefinieerd, dient u ervoor te zorgen dat de impersonatie-opties leeg worden gelaten.

Netwerkopslag (UNC-paden)

Pathomation draait onder een bepaalde applicatiepool. Deze applicatiepool wordt geassocieerd met een gebruikersidentiteit, welke mogelijk geen toegang heeft tot het netwerkpad dat u probeert te bereiken. Toegang verlenen tot de applicatiepool om de netwerkmiddelen te bereiken, kan erg moeilijk zijn vanwege verscheidene redenen.

Indien u geen onmiddellijke toegang kunt krijgen tot het netwerkpad met de standaardgegevens (de applicatiepool), kunt u extra informatie invoeren.

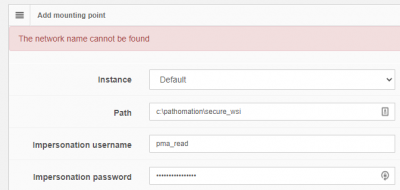

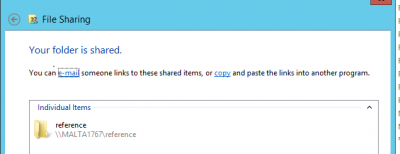

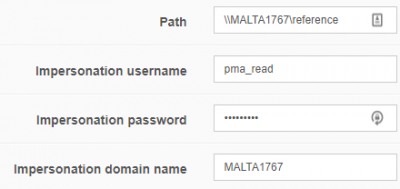

In het onderstaande geval hebben wij een toegewijde pma_read gebruiker aangemaakt die toestemming heeft om het gedeelde \\MALTA1767\reference pad te betreden:

Wij kunnen dit als pad invoeren voor het montagepunt en de impersonatie-informatie toevoegen voor onze pma_read gebruiker:

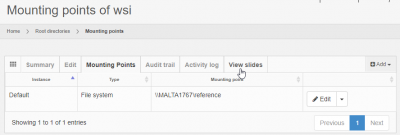

Het montagepunt verschijnt, waarna u de afbeeldingen Bekijken tab kan worden geactiveerd om de inhoud te inspecteren:

Als de gegevens onjuist zijn, verschijnt er een foutmelding.

S3-opslag

PMA.core is één van de weinige digitale pathologieplatformen die cloudopslag ondersteunt.

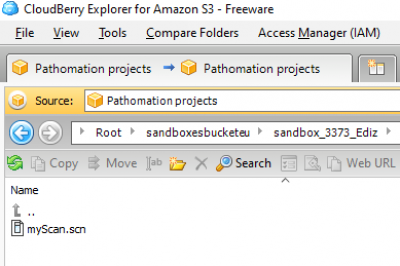

Stel dat u een S3-bucket heeft waar u afbeeldingen in plaatst:

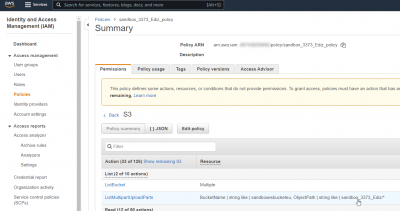

Om de toegang te beschermen, dient u een toegewijde entiteit aan te maken die als enige de inhoud kan bekijken.

U kunt daarna een paar toegewijde geheime- / toegangssleutels aanmaken voor de nieuwe entiteit:

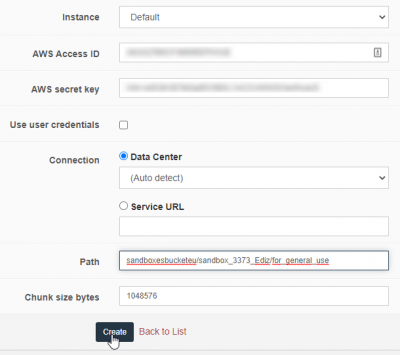

Deze sleutels kunnen vervolgens worden gebruikt om het S3-montagepunt te configureren aan de PMA.core kant:

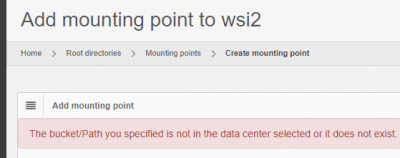

Het montagepunt functioneert uitsluitend wanneer de ingevoerde gegevens nog actief zijn aan de zijde van de S3-opslag. Als dit niet klopt, verschijnt er een foutmelding:

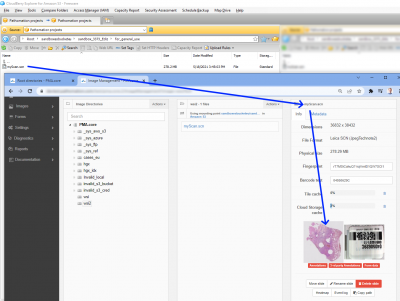

Als alles in orde is, kunt u nu door de dia's browsen vanuit uw S3-content.

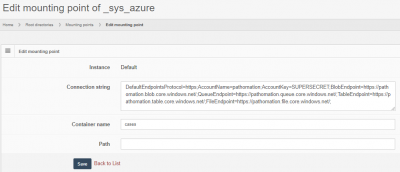

Azure opslag

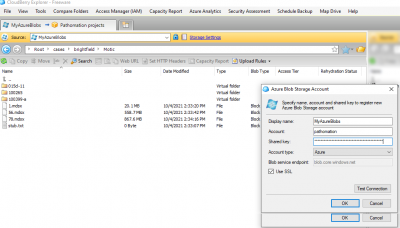

Microsoft Azure heeft een eigen protocol, dus hebben wij hiervoor een apart type montagepunt nodig.

Stel dat u een Azure container heeft gedefinieerd waar u al enkele afbeeldingen in heeft geplaatst:

U kunt deze gegevens converteren in een connectiestring:

DefaultEndpointsProtocol=https;AccountName=pathomation;AccountKey=SUPERSECRET

;BlobEndpoint=https://pathomation.blob.core.windows.net/;QueueEndpoint=https:

//pathomation.queue.core.windows.net/;TableEndpoint=https://pathomation.table

.core.windows.net/;FileEndpoint=https://pathomation.file.core.windows.net/;

Dit stuk tekst wordt vervolgens geplakt in het connectiestringveld van de eigenschappen van het montagepunt:

Als alles goed is gegaan, kunt u nu vanuit uw Azure opslag met de dia’s werken.

Openbaar vs. privé

Wanneer u gaandeweg meer gebruikers en bronmappen toevoegt, zou het niet ideaal zijn indien iedereen alles kan bekijken.

Om die reden kunnen bronmappen als openbaar of privé gemarkeerd worden:

Openbare bronmappen worden als “openbaar” gemarkeerd, wat inhoudt dat iedere gebruiker ze kan openen. Ze kunnen worden geopend door elke geregistreerde gebruiker in het PMA.core gebruikerscentrum.

Privé bronmappen worden als “privé” gemarkeerd, wat inhoudt dat alleen selecte gebruikers de inhoud kunnen inzien. Deze zijn alleen toegankelijk voor degenen die expliciete toegang hebben gekregen om de map te openen volgens de toegangscontrole lijst van de map.

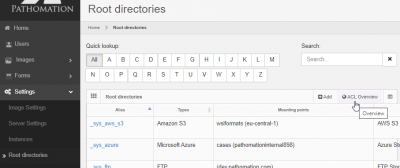

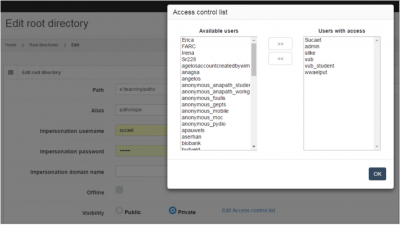

Toegangscontrole lijsten

Zodra een map als “privé” is gemarkeerd, kunt u selecteren welke gebruikers toestemming hebben om de inhoud van de bronmap te bekijken en welke gebruikers dit niet mogen.

Dit kunt u doen door op “Toegangscontrole lijst wijzigen” te klikken nadat u de “privé” optie hebt geselecteerd:

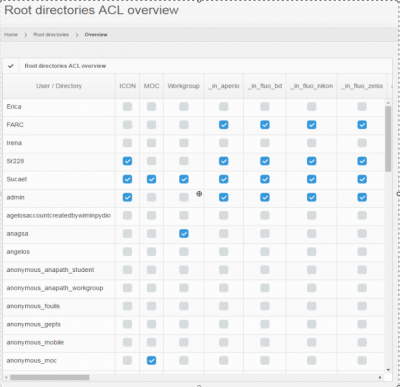

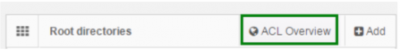

Er is een interactief overzichtsrooster beschikbaar via de managementweergave van de Bronmappen:

Wanneer u meer en meer bronmappen en gebruikers krijgt, kan het erg handig zijn om een overzicht te krijgen van wie toegang heeft tot welke mappen. Hiervoor kunt u het ACL-rapport aanvragen via de bronmappenweergave.

Het rapport ziet er als volgt uit: